This post is also available in:

English (אנגלית)

English (אנגלית)

מחקר של Sophos X-Ops חשף כי קבוצת הכופר הידועה לשמצה "Qilin", פיתחה את הטקטיקות שלה כדי לכלול קצירת סיסמאות השמורות בדפדפן גוגל כרום.

Qilin ידועה במתקפה שלה ביוני על חברת Synnovis, ספקית שירותים מרכזית עבור מספר מוסדות בריאות בבריטניה, אשר גרמה להפסקה קריטית של שירותים בחמישה בתי חולים בלונדון. בחודש יולי, חוקרי X-Ops של Sophos זיהו שיטה חדשה בה השתמשהQilin בתקיפה נפרדת, וגילו פעולב מתוחכמת של גניבת ססמאות.

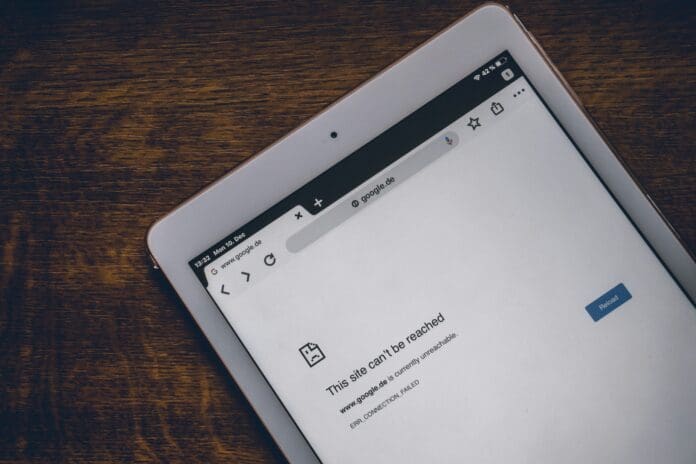

המתקפה כללה את השימוש בסקריפט חדש בשם IPScanner.ps1, שנועד לתקוף את דפדפן גוגל כרום הפופולארי ביותר. הסקריפט אפשר לתוקפים לאסוף נתוני התחברות מכל משתמש ששמר סיסמאות בדפדפן. מדובר בפיצ'ר שנמצא בשימוש נרחב על ידי משתמשי כרום רבים לצורך אחסון סיסמאות אישית ומקצועיות. גישה למספר הרב הזה של סיסמאות מהווה סיכון אבטחה חמור.

Qilin קיבלו גישה ראשונית לרשת של הקורבנות באמצעות פריצה לחיבורי VPN, באמצעות ניצול היעדר אימות דו-שלבי. התוקפים שהו ברשת כמעט שלושה שבועות לפני שהתחילו בתנועה לרוחב. במהלך תקופה זו, סקריפטים זדוניים פעלו על מכשירי הקצה של המשתמשים כאשר הם הכניסו פרטי התחברות, מה שמדגים רמה גבוהה של ביטחון בחשאיות שלהם. הקוד של Qilin נשאר פעיל במשך יותר משלושה ימים, מה שאפשר לקבוצה להזליג את נתוני ההתחברות הגנובים לפני מחיקת כל הקבצים והלוגים מבקר הדומיין ומחשבים נגועים. לאחר מחיקת ראיות אלה, הקבוצה השאירה את מכתבי הכופר שלהם.

"ניצול מוצלח מסוג זה פירושו שלא רק שהמגינים חייבים לשנות את כל הסיסמאות ב-Active Directory שלהם, אלא הם צריכים גם (בתיאוריה) לבקש ממשתמשי הקצה לשנות את הסיסמאות שלהם לעשרות, ואולי מאות, של אתרי צד שלישי שאת נתוני ההתחברות שלהם שמרו המשתמשים בדפדפן כרום," נכתב בדו"ח של Sophos.

חוקרי Sophos מביעים חשש כי טקטיקה זו עשויה לסמן מגמה חדשה מטרידה בפשעי סייבר, תוך הדגשת שאם Qilin או תוקפים אחרים יאמצו שיטות דומות לכריית נתוני התחברות המאוחסנים במכשירי קצה, היא יכולה לסלול את הדרך למתקפות נוספות או לספק מידע בעל ערך רב על מטרות. פיתוח זה מדגיש את התחכום המתפתח של איומי סייבר ואת הצורך הדחוף באמצעי אבטחה משופרים.