This post is also available in:

English (אנגלית)

English (אנגלית)

מאת: אור שלום, מומחה HLS

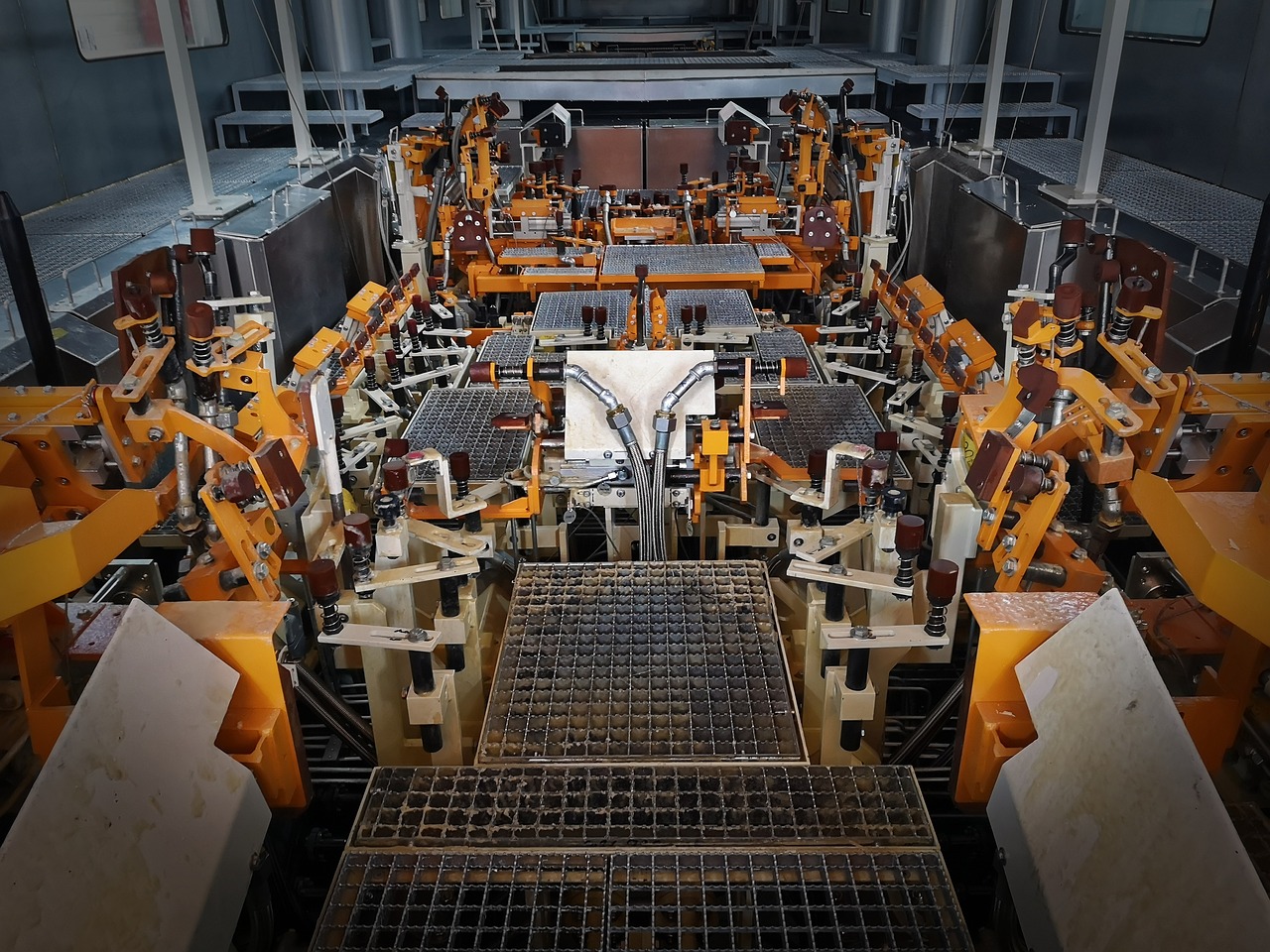

רשתות ה-OT התפעוליות (Operational Technology) מממשיכות להוות אתגר אבטחתי עבור גורמי הגנת הסייבר. מעבר להתקפות שגרתיות, התעצמו גם התקפות הכופר בשנתיים האחרונות שהובילו להשבתה והשפיעו באופן משמעותי על התפוקה, הפעילות בקווי הייצור ותפישת איום הסייבר והשלכותיו. בבואנו לנתח את מגמות ההשפעה האפשריות, נכון יהיה לעקוב אחר התקדמות התקינה העולמית (בפוקוס על ה- NIST, SANS, מערך הסייבר הלאומי האמריקאי, הבריטי הישראלי, ערב הסעודית ועוד) שפיתח תפיסות הגנה לזירות קווי הייצור. זאת, לצד הפקות לקחים מאירועי סייבר, טרנדים והתפתחות הטכנולוגיה.

ה- Industry 4.0 כמתעדף שכבות במודל Purdue :

המהפכה התעשייתית הרביעית, ה- Industry 4.0 ,היא כמילה נרדפת למהפכה בתחומי התעשייה והאוטומציה. היא מאפשרת תהליכי אופטימיזציה ע"י אלגוריתמים מבוססי מחשב שמטרתם לעקוב ולייעל את התהליכים המורכבים בקווי הייצור. בתוך כך, בחסות התהליך מתקיים קשר בין מערכות שונות בסביבות שונות (ארגונית וחיצונית), תיכנון משאבים ארגוניים (ERP), וכמובן חיסכון משמעותי של משאבי זמן כסף וכ"א. כך לדוגמא, ניתן יהיה לבצע תהליך באוטומציה מלאה מקו הייצור ודיווח אוטומטי על מלאי אל מול תפוקה באופן שיחולל כבר את הזמנת קרטוני האריזה הנדרשים גם להמשך. כול זאת בזמן אמת וללא צורך בהתערבות אדם.

תהליכים אלו, מבוססים גם על סביבות חיצוניות והאינטרנט התעשייתי של הדברים ה- IIoT ( Industrial Internet of Things), תהליכי עיבוד (כלי פיתוח, , AI, (Ml וחישוביות הצורכים משאבים רבים הדורשים תשתית חזקה וסביבת ענן. תפיסה זו מחוללת שינוי בתהליכים המסורתיים של סביבת ייצור שהייתה עד כה מבודלת מהאינטרנט. העובדה כי לא מעט רכיבי תעשייה מובנים ביכולות ה- IoT מחייבת היערכות מתאימה שתשליך על השיטות ותהליכי הבידול. כך, אם בשנים האחרונות השימוש בדיודה חד כיוונית התבצעה במקרים מסוימים מתוך רשת התפעול ותוך הגדרת זרימה לכיוון אחד הרי שמגמת ה- Industry 4.0 מכתיבה מציאות אחרת. הצורך מעלה תהליכי זרימה מבוקרים גם חזרה לרשת ולפיכך, מכתיב שימוש בדיודות כפולות (ואף למעלה מכך). מכאן, שתיכנון תהליכי העברת המידע צריך להישען על חוקי פילטרזציה המתבססים על הגדרות של זמן, נפחים, בדיקת סוגי קבצים ופרוטוקולים וכן, הצורך להוסיף חוקי בדיקה אלו גם לתהליכי הניטור.

גם השימוש ב- IIoT מחייב היערכות ותיכנון. רכיבים אלו מסומנים כיעד ע"י תוקפי הסייבר מתוך הבנה שבאמצעותם יוכלו, התוקפים, לדלג לתוך הרשת. על כן, כבר בתהליך אפיון הרשת יש לבנות תוכנית למניעת התקפה על רכיבים אלו או באמצעותם. התוכנית תכלול בין היתר, תהליכים לחסימת ניסיונות סריקה (כדוגמת מנועי Shodan ודומיו), תהליך רישום ואישור פרוטוקולים ויישומים מורשים לרשת, חוקיות ותעבורה נשלטת, תהליכי ניטור לצורך זיהוי התקנים שנוצלו או הותקפו במטרה לבודדם מהרשת ולמנוע התפשטות. מאחר ומדובר ברשת תפעולית כמו גם היבטים הקשורים בבטיחות, תהליכי הניטור וקבלת ההחלטות בהתאם לאירועים מחייבים התערבותו של גורם אנושי.

כאמור, מגמות אלו יחייבו ריכוז מאמצי הגנה ומימוש בקרות הגנת סייבר בשכבה 4 ו- 5 במודל פרדו אל מול ממשקי הארגון והיציאה לאינטרנט.

הקשחת בקרים מיתכנתים כנגד אירועי סייבר:

בשנים האחרונות הוכחו לא מעט יכולות פגיעה בבקרים עצמם.[1] יכולות אלו, אפשרו דרכי פגיעה והשפיעו על הגנת הסייבר. על כן, נדרשת חשיבה והגנה גם בסביבת הבקר ועליו עצמו. השאיפה בראיית התוקף להגיע לסביבת הבקר, באופן לא מורשה, ולבצע שינוי פונקציונאלי בהגדרות תוכנת הבקר שהשלכותיו יתבטאו, לרוב מיידית, בפעולה הפיזית בקצה (שינוי תהליך, ויסות חומרים, שחרור חומרים או בלימתם, הצפה וכד'). לנתון זה השפעה על שוק הבקרים המאובטחים והצורך בהצטיידות בבקרים בעלי יכולת מימוש של הגדרות אבטחה לוגיות בתוכנת הבקר.[2] דרישות נוספות למניעת יכולות אלו יבואו ליידי ביטוי באכיפת תהליכי קמפול גרסאות התוכנה לפניי הטעינה לבקר מתוך מטרה למנוע יכולת לבצע שינויים מסביבת הבקר. השפעה נוספת תהא גם בבדיקת מדדים בשכבת האפס. תהליך זו יאפשר לנטר אירועי אבטחה בהצלבה של מדדים ופעולות פיזיות אל מול פעולות המחשב הרשומות (לדוגמא שכבה אפס מול שכבה 3 וכד').אחד היתרונות המובהקים של ניטור בשכבת האפס הוא היכולת למדוד מדדים ופעולות פיזיות כדוגמת זרם חשמל, סיבובים וכד' מבלי תלות במידע הקיים ברשת.

כחלק מהגנה על סביבת הבקרים קיימות דרישות המכוונות לשיטות ותהליכים להבטיח את תהליכי הגיבוי ויכולת התאוששות בקווי היצור. תהליכיי, גיבוי אלו כיוונו גם לבקרים אך הם היו מורכבים, תלויי אדם, דרשו משאביי זמן ולא התבצעו באופן אוטומטי. בשנתיים האחרונות בולטים בתעשייה פתרונות חדשניים מעניינים המתבססים על חומרה ותהליכי גיבוי מובנים בסביבת הבקר ויכולת התאוששות מלאה כחלק מתהליך אוטומטי. יכולות אלו ישפיעו על תהליכי ההתייעלות גם בשנים הקרובות כחלק מהצורך בהגנות וטכנולוגיות נוספות לסביבת הבקרים.

השפעות על תהליכי היערכות להמשכיות עסקית:

בשנתיים האחרונות, ככול הנראה גם בשל השפעת הקורונה שתרמה לעליית התקיפות בסייבר בתקופה זו, הצליחו התוקפים להשבית מס' קווי ייצור פעילים. בין הסקטורים בהם הותקפו קווי הייצור: תעשיית הפארמה, תעשיית השבבים, תעשיית הרכב, תעשיית הפלדה ועוד.[3] המורכבות התפעולית מחייבת בצורך של יכולת להמשכיות עסקית בקו הייצור אך גם היערכות למצבי משבר בסייבר תוך שהמטרה להתאושש במהירות יחסית ממצבי תקיפה אפשרים. היערכות להמשכיות עסקית נעוצה, בתהליך הכנה המתבסס על מיפוי סיכונים לאיתור אזורים והרכיבים הקריטיים ביותר תוך 2 מטרות עיקריות.[4] הראשונה, היא היכולת לתכנן אבטחה הדוקה עוד יותר סביב אזור או רכיב זה במטרה להפחית את הסיכון. והמטרה השנייה היא היכולת להצטייד ברכיבים קריטיים חלופיים (למצב של תקיפה/תקלה) בכדיי למנוע סיכונים אפשריים בתלות וזמני האספקה התלויים בספק. לעיתים תהליך ההצטיידות ארוך גם מצידו של הספק בשל תלות ברכישת רכיבים יקרים שלא קיימים בהכרח במלאי ותהליכי הזמנה שיכולים לארוך זמן. תקופת קרקוע הטיסות היא הוכחה לכך, ובהתאם נולד עוד סיכון אפשרי שיש לשקלל ביחס לסביבות התפעוליות ומערכות הבקרה. על כן, תהליך מיפוי סיכונים יוכל להצביע על אזורים קריטיים במיוחד ולכוון להצטיידות רכיבים שיאפשרו את ההתארגנות המהירה להמשכיות העסקית. קיימים לא מעט מודלים המכוונים לתהליכים ושיטות לאתר רכיבים אלו (לפי ניתוח תהליכים, ניתוח פקודות וכד') וכן טכנולוגיות למיפוי בסביבות תעשייתיות.[5] בתהליך זה כדאי לרכז מאמצים אבטחה, יתירות ויכולת תהליכית להמשכית עסקית סביב הנכסים הבאים:

- בקרים -כרכיבים המבקרים ושולטים (ומכאן הקריטיות) על התהליכים.

- היסטוריון – כתוכנה המתעדת את כול פעילויות רשת קו הייצור (כולל זמני תפעול, כשלים ומידע תפעולי ערכי נוסף)

- תחנות עבודה מהנדסים – כתחנה, קריטית, המיועדת לתצורת הרשת, תחזוקה ואבחון של יישומי מערכת הבקרה וציוד אחר של מערכת הבקרה

- תחנות ה- HMI – כתחנות המאפשרות צפייה, מעקב ושליטה בנתונים

ניתוח איומים הנובעים מספקים ותהליכי שרשרת האספקה:

האירועים בשנים האחרונות מעלים לא מעט לקחים שמיכולים למזער סיכונים על ציר שרשרת האספקה ומהספקים עצמם. כך לדוגמא כחקר מקרה האירועים בסקטור תעשיית הרכב המעלים נקודות לחשיבה על יתירות בספקים בכדיי למנוע תלות בספק אחד. באירוע של יצרנית הרכב היפאנית טויוטה התלות בספק אחד וההצטיידות בשיטת Just In time שלכאורה חוסכת עלויות בהצטיידות ואחסון הפכה לרועץ באירוע זה.[6] הגם שיצרנית הרכב הוכיחה יכולת התאוששות מיידית, לאחר ההשבתה, וחזרה לפסיי הייצור לאחר מס' ימים דווחו ונרשמו הפסדים והשלכות מהפגיעה בקו הייצור בגין אירוע זה.

מיפוי סיכונים אפשריים מצד הלקוח על ציר שרשרת האספקה יעודדו טכנולוגיות ושירותים שונים בפוקוס לאיומים אפשריים בשרשרת האספקה. מעבר לבקרות הטכנולוגיות תידרש גם מעורבות של גורמים משפטיים לשלב סעיפים המשיתים קנסות אל מול הגורמים השותפים במטרה לשפות את המפעל, החברה או קו הייצור אל מול ההפסדים האפשריים. כחלק מתהליכי ההיערכות לסיכונים אפשריים על ציר שרשרת האספקה תידרש יתירות והתקשרות עם מס' ספקים. מצד הספקים וקבלני המשנה תידרש מחויבות ושקיפות (מעוגנת בחוזה משפטי) של הוכחת כשירות ועמידות בפני התקפת סייבר הן בתהליכי בדיקות של סקרי סיכונים ו- PT והן במימוש כלים On- line במטרה לאפשר גילוי מוקדם יחסי. ה- CISA פרסם במהלך אוקטובר 2022 מסמך חשוב הנוגע להצטיידות בתוכנות בתהליכי שרשרת אספקה. המסמך מפרט שיטות עבודה מומלצות, תהליכים להערכת ספקים לפני חתימת חוזה וכד'.[7] היכולת להעריך סיכונים אפשריים מהספקים, ההיערכות כמקרים ותגובות לאירועים אפשריים בציר זה כמו גם היכולת להתאוששות מיידית (כדוגמת הצטיידות מספק אחר וכד') היא כשובר שוויון במענה לסיכון זה.

שינוי תפישת ההנהלה ותיעדוף למשימות הגנות סייבר בקווי הייצור:

לאורך שנים היכולת להתערב בהגנות סייבר בקווי הייצור הוכח כמורכב ואולי אף לא נחוץ מצד ההנהלה. שכן, מדובר בסביבה מורכבת, לא מעט סוגי רכיבים, תוכנות פרוטוקולים ויצרנים שונים (הכול כערב רב). למערכות המסורתיות לא תמיד היה מענה אבטחתי אך יותר מכול היה החשש מהתערבות שעלולה לפגוע או להוביל להשבתת קוו הייצור והתפוקה. שוק הסייבר שמכוון גם לעולמות קווי הייצור והרשתות התפעוליות כמו גם ההתקפות והאירועים בשנים האחרונות הובילו להבנה כי יש לתעדף את הטיפול וההגנה על קווי הייצור. לסיכוני הסייבר, בראיית ההנהלה יש תיעדוף בשל העובדה שהיא יכולה להוביל לנזקים כספיים, תדמיתיים ומשפטיים. מכאן, קיימת דרישה של ההנהלה לקבל תוכנית לצמצום סיכונים אפשריים במרחב הסייבר. על כן, נדרש גיבוש תהליך שיטתי, סדור ונכון שיצדיק את השקעת ההנהלה במשאבים והכסף. במטרה להבטיח את אופן הטיפול בבניית תוכנית עבודה נכונה יש לתמוך את תהליכי העבודה בייבוא מודיעין באופן מחזורי. תהליך המהווה ערך מוסף נוכח העובדה שהוא מאפשר תיקוף איומים ע"י התחקות אחר דפוסי התעניינות, דפוסי תקיפה, ותקיפה. תהליך זה, מאפשר גם מעקב ואיתור התעניינותם של גורמים עוינים סביב רכיבים מסוגים ודגמים ספציפיים (מה שמשפיע כמובן על התיעדוף בהתאם לטרנדים העולים מן המודיעין).

כחלק ממוכנות לסייבר בקווי הייצור קיים הצורך של שותפות של פונקציות מהנהלה הבכירה. שכן קיימים תהליכים הקשורים בחוזים, נהלים ודרישות משפטיות, נדרשים משאבים של כספים (הצטיידות ברכיבים או התארגנות להפעלת צוותים תחת התקפה), דובר הארגון וכד'. על כן, לתרגיל משבר בסייבר ערך מוסף ביצירת סנגרייה, הבנה מציאות הסייבר כפי שחווים אותה באימון ותרגיל וכמובן נגזרות לדיון ותיעדוף הנהלה למוכנות בסייבר גם בהמשך.

אין ספק שהיכולות, והאיומים יאתגרו את הגנת הסייבר גם בזירת הרשתות התפעוליות ואף ביתר שאת. ההגנה על קווי הייצור היא מורכבת גם בשל ההשלכות התפעוליות, הבטיחותיות, הסיכון לעובדים ועוד. האירועים בשנתיים האחרונות והחשיפה להתקפות (כדוגמת הכופר) והשפעה על קווי הייצור שינו את התיעדוף ודרישת המנהלים לתוכנית הגנה בסייבר. ה- Industry 4.0 לרבות ה- IIoT מחייבים היערכות הגנתית מתאימה נוכח הסכנות האפשריות מהקישוריות לרשתות חיצוניות ולאינטרנט. כול אלו יתרמו עוד גם למו"פ בזירות אלו שישפיעו משמעותית על שוק הגנת הסייבר והפתרונות לרשתות התפעולית, קווי הייצור וה- SCADA.

אור שלום – מומחה לאבטחה וסייבר ויועץ למשרדי ממשלה, תעשיות ביטחוניות והמשק, יועץ בינלאומי לפיתוח עסקי לחברות בתחומי ה-HLS והסייבר ומוביל מרכזי מצוינות ותוכניות הדרכה מתקדמות בסייבר ו-HLS לגופים שונים בסקטור האזרחי, הביטחוני, התעשיות והאקדמיה. בעל תואר שני והסמכות אזרחיות וממלכתיות בעולמות אבטחת המידע והסייבר. בין היתר, עוסק בייעוץ לגופים וחברות בניהול סיכונים, חדשנות, תכנון ואפיון מערכי אבטחה טכנולוגיים, מוכנות אבטחתית להתמודדות עם איומים טכנולוגיים (כולל אימוני מנהלים ואימוני Hands on לצוותים הטכניים).

מעוניינים לצלול אל תוך עולם העתידנות הטכנולוגית? – הירשמו ל–INNOTECH 2023, הכנס והתערוכה הבינלאומיים לסייבר, HLS וחדשנות באקספו תל אביב ב29-30 במרץ.

מעוניינים בחסות / ביתן תצוגה בתערוכת ה-INNOTECH 2023? לחצו כאן לפרטים!

[1] https://i.blackhat.com/USA-22/Wednesday/US-22-Bitan-Revealing-S7-PLCs.pdf

[3] https://www.otorio.com/blog/kia-ransomware-attack-part-of-an-automotive-cyberattacks-trend/

[4] https://www.youtube.com/watch?v=wCKYE4Hfiuw&t=565s

[5] https://arxiv.org/abs/1905.04796

[6] https://www.malwarebytes.com/blog/news/2022/03/toyotas-just-in-time-manufacturing-faced-with-disruptive-cyberattack

[7] https://www.cisa.gov/uscert/sites/default/files/publications/ESF_SECURING_THE_SOFTWARE_SUPPLY_CHAIN_DEVELOPERS.PDF